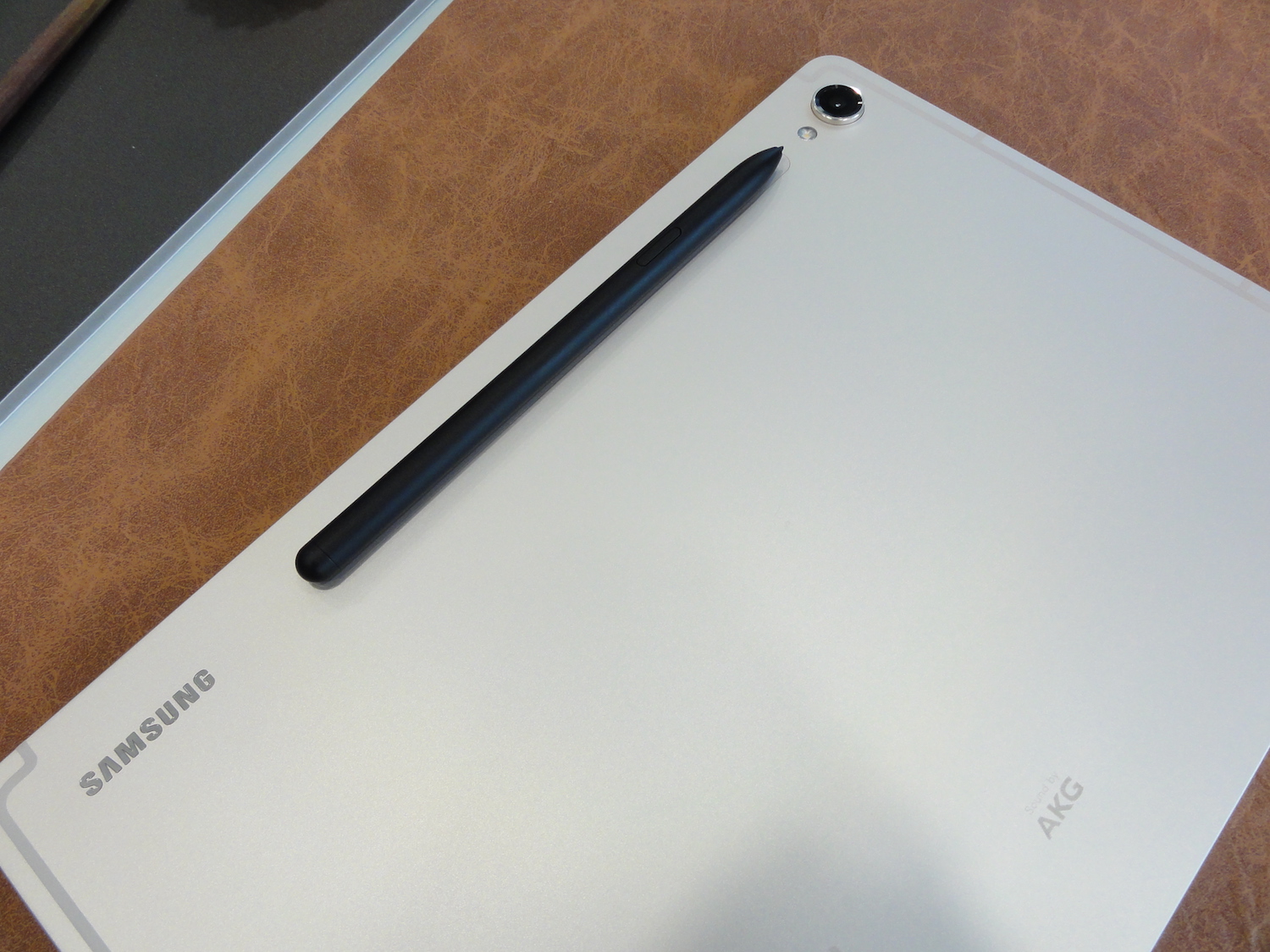

Přinášíme seznam Samsung zařízení, která od 19. do 23. ledna obdržela softwarovou aktualizaci. Konkrétně jde o Galaxy S25, Galaxy S24, Galaxy S23, Galaxy S23 FE, Galaxy S22, Galaxy Z Fold7, Galaxy Z Flip7, Galaxy Z Fold5, Galaxy Z Flip5, Galaxy A55, Galaxy Tab S9, Galaxy Watch5 a Galaxy Watch4.

Na všechna zmíněná zařízení začal Samsung vydávat lednovou bezpečnostní aktualizaci. U řady Galaxy S25 nese firmwarovou verzi S93xBXXS7BYLR a v tuto chvíli se šíří Evropou, u řady Galaxy S24 verzi S921BXXS4CZA1 (Galaxy S24), S926BXXS4CZA1 (Galaxy S24+) a S928BXXS4CZA1 (Galaxy S24 Ultra) a z Jižní Koreje se rozšířila do Evropy a Indie, u řady Galaxy S23 verzi S91xNKSS6EZA1 a jako první dorazila do Jižní Koreje, u Galaxy S23 FE verzi S711NKSSCDZA3 a jako první byla dostupná rovněž v Jižní Koreji, u řady Galaxy S22 verzi S901NKSU7GYI7 (Galaxy S22), S906NKSU7GYI7 (Galaxy S22+) a S908NKSU7GYI7 (Galaxy S22 Ultra) a jako první se objevila též v domovině Samsungu, u Galaxy Z Foldu7 a Z Flipu7 verzi končící na AZA1 a z Jižní Koreje dorazila do Evropy, u Galaxy Z Foldu5 a Z Flipu5 verzi končící na FZA1 a jako první „přistála“ v Jižní Koreji, u Galaxy A55 verzi A556BXXSCCZA1 a v tuto chvíli je zpřístupňována v Evropě, u tabletové řady Galaxy Tab S9 verzi X81xNKOS5DZA1 a jako první se dostala do Jižní Koreje, u hodinek Galaxy Watch5 verzi R910XXU1DYL6 a jako první se objevila taktéž v Jižní Koreji a u hodinkové řady Galaxy Watch4 verzi R890XXU1JYL6 (Galaxy Watch4) a R8900XM1JYL6 (Galaxy Watch4 Classic) a jako první byla dostupná uživatelům v domovině Samsungu.

Lednová bezpečnostní záplata opravuje celkem 55 chyb, z nichž 30 opravil Google a týkají se operačního systému Android a zbytek opravil korejský obr ve svém softwaru. Jedna z nich byla označena jako kritická. Součástí updatu jsou 4 opravy dodané společností Samsung Semiconductor, které se vztahují k čipsetům Exynos.

Mohlo by vás zajímat

Samsung mimo jiné opravil chybu ve službě SecSettings, která umožňovala lokálnímu útočníkovi přístup k souboru s oprávněním systému, vulnerabilitu v ovladači PROCA, jež umožňovala útočníkům potenciálně spustit libovolný kód, nesprávné řízení přístupu ve službě Slocation, které umožňovalo lokálním útočníkům spouštět privilegovaná API, nebo nesprávný export komponent aplikací v rámci služby UwbTest, který umožňoval místním útočníkům povolit UWB.